Windows 파일 실행 흔적 분석이다.

PC점검 과정 중에서 V3 등의 AV에서 악성파일 탐지내역을 확인했다면, 해당 파일의 실행흔적을 분석할 필요가 있다.

여러가지 방법들이 있지만 그 중 몇가지를 알아본다.

UserAssist 를 통한 실행흔적 분석

UserAssist 란, 레지스트리 키의 일종이다.

이 레지스트리 키에는 최근에 실행한 프로그램의 목록, 마지막 실행날짜, 실행 횟수 등이 기록되어 있다.

HKU\{USER}\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer \UserAssist\

경로는 위와 같다. (USER) 부분은 확인하고자 하는 계정의 SID이다.

(SID는 #wmic useraccount name, sid 로 확인이 가능하다. 다른방법도 있으니 그건 각자 알아서..)

Windows OS 버전별로 저 UserAssist 하위 키가 상이한데,

- Windows 2000/XP/Vista

> {5E6AB780-7743-11CF-A12B-00AA004AE837}\Count

> {75048700-EF1F-11D0-9888-006097DEACF9}\Count

- Windows 7

> {CEBFF5CD-ACE2-4F4F-9178-9926F41749EA}\Count // 실행파일 실행 기록

> {F4E57C4B-2036-45F0-A9AB-443BCFE33D9F}\Count // 바로가기 실행 기록

어차피 이제 xp, 2000 등은 사용되지 않으므로 Windows 7 이상 기준으로 본다.

근데 들어가서 파일목록이 보이는데, 이름이 이상하다.

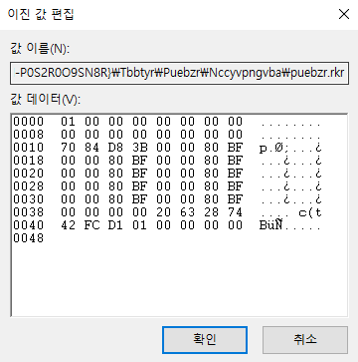

한개 값만 추출해서 보면, Tbbtyr\Puebzr\Nccyvpngvba\puebzr.rkr 뭐 이름이 이따구로 나와있다.

정답은 ROT13 인코딩이라고 한다,, 카이사르 암호의 일종인데 그냥 단순치환하는 알고리즘이다.

A부터 M까지 정렬시키고, N부터 Z까지 정렬한후 서로 치환하면된다. (A->N, B->O, Z->M 등)

손으로 놓고 하나하나 대입해도 되지만 그런 짓은 하지말자..

http://decode.org/

위 링크타고 가면 ROT13 디코딩을 할 수 있따.

위에 예를 든 Tbbtyr\Puebzr\Nccyvpngvba\puebzr.rkr 은 ROT13으로 디코딩하면Google\Chrome\Application\chrome.exe 가 된다.

파일이름은 RO13 디코딩을 통해 확인하면 되고, 이제 해당 파일의 레지스트리 값을 보고 상세한 정보를 확인한다.

0~3 바이트 : 세션번호

4~7 바이트 : 실행횟수

60~67 바이트 : 마지막 실행 시간

바이너리값이 나타내는 정보가 위와 같다. (앞에는 Offset)

UserAssist를 확인하는 여러가지 도구들이 존재하지만 도구를 사용할 수 없는 환경에 대비하여 레지스트리에서 라이브로 확인하는 방법을 기본으로 알고 있어야 함.

'IT 그리고 정보보안 > Knowledge base' 카테고리의 다른 글

| 소프트웨어 공학 - Software Process (0) | 2021.04.10 |

|---|---|

| 소프트웨어 공학 개요 (0) | 2021.04.10 |

| NTFS (New Technology File System) (1) | 2021.04.10 |

| FAT (File Allocation Table) 32 (0) | 2021.04.10 |

| FAT (File Allocation Table) 16 (0) | 2021.04.10 |