차세대 방화벽, New Generation Firewall = UTM (Unified Threat Management) 에 대해서 알아보자.

왜 UTM이 나오게 되었는지, 어떤 특징과 장점이 있는지 상세히 알아보도록 한다.

먼저 도입된 배경부터 보자.

1. Legacy Firewall의 한계

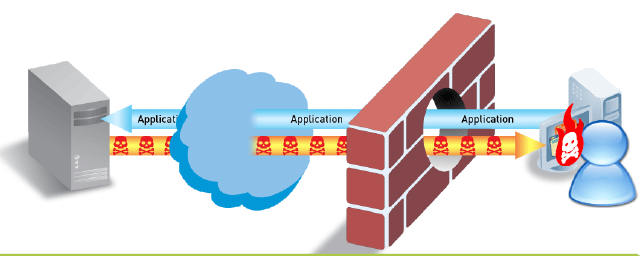

어플리케이션은 변화하고 진화하였지만 방화벽은 여전히 그대로였다.

legacy F/W 나 Stateful inspection F/W 등은 어플리케이션을 제어하기에는 무리가 있다.

Ports != Applications IP Addresses != Users Packets != Contents

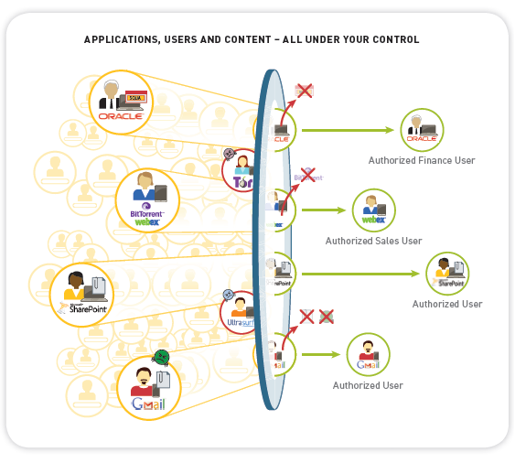

방화벽은 이제 "어플리케이션 레벨에서, 유저 단위로, 컨텐츠를 제어" 해야할 필요성이 생겼다.

Unified Threat Management, UTM이 나오게 되었음

2009년 가트너는 어플리케이션 레벨에서의 보안정책 구조의 강화뿐만 아니라

복잡하고 정교한 공격을 탐지하고 차단할 수 있는 기능을 제공하는

차세대 방화벽의 필요성이 가속화 되고 있다고 보았다.

2. "Lecacy Firewall" VS "UTM"

기존의 방화벽과 차세대 방화벽이 어떻게 차이점이 있는지, 차세대 방화벽이 어떠한 경쟁력을 갖는지 알아보자.

2-1. Legacy Firewall 특징

* 1세대, Packet Filter Firewall

패킷필터링 방화벽은 1세대 방화벽으로, 1980년 중반에 등장했다.

일반적으로 Router에 포함되어 있는 방화벽이라고 볼 수 있다.

Ip header, port 정보로 접근을 허용하거나 차단하는 방화벽이다. 정말 단순하다.

ip, port만 보고 판단하니까, 어플리케이션 레벨의 컨트롤이 힘들다.

Well-known port를 사용하는 DNS, SMTP, HTTP 등의 전통적인 어플리케이션은

제어가 어느정도 가능하지만, JAVA, RPC, FTP 등의 다이나믹한 기능을 하는 어플리케이션들은 제어가 불가능하다.

게다가 룰이 많이 생기면 많은 포트가 외부로 노출되는 것이다.

* 2세대, Stateful Inspection Firewall

1994년에 CheckPoint사에 의해서 혁신적으로 개발된 firewall이다.

패킷필터링 방화벽의 단점을 보완하기 위해 state table, 상태 테이블이라는 개념을 사용한다.

트래픽의 흐름안에서 포트번호를 기반으로 트래픽을 분류하여 필터링하는 방화벽이다.

들어오는 포트, 나가는 포트를 기억하기 때문에 그 세션에 대한 검사가 가능한 방화벽임,

현존하는 보안제품에는 모두 이 방화벽의 기능이 들어 있다고 보면된다.

하지만 Stateful inspection도 단점이 존재한다.

어플리케이션을 이용한 우회 접근통제가 불가능하다.

게임, 메신져, p2p 등 어플리케이션 단위로 패킷을 판별하여 필터링 할 수 없다.

또한, 방화벽이 방어모드로 들어가기 전에 맺어진 연결에 대해서는 수정이 불가능하다.

2-2. Next Generation Firewall 특징

자 1, 2세대 방화벽이 부족하다는건 잘 알았을 것이다. 그래서 이제 나온게 차세대 방화벽 (NG-FW) 이다.

신뢰할 수 있는 Gateway 경계에서 강제로 정책을 제어하고, 모든 트래픽을 검사한다.

| 우선 모든 직원들의 SNS 통신을 차단해주세요. 아! 홍보팀, 인사팀은 제외해주시는데 저희는 기업을 홍보할 때 트위터랑 페이스북만 쓰니까 홍보팀, 인사팀 직원들만 트위터, 페이스북에 한해 허용이 필요한데, 굳이 chat기능은 필요없으니까 인사팀 김OO대리만 제외하고 chat기능은 차단바랍니다. 그리고 지금 토렌트 차단정책 올라가 있는걸로 아는데, 송OO대표님은 제외해주시고, 중국, 러시아 대역 통신 모두 차단추가해주시고요. 이번 자바 업데이트 버전에서 취약점나왔던데 전사 직원 자바업데이트 막아주세요. |

위와 같은 식의 복잡한 요구사항도 단 몇줄에 해결되는 신통방통한 방화벽이다.

NG Firewall에는 대표적으로 많이쓰는 PaloAlto가 있다.

팔로알토는 효율적으로 위협에 대응하기 위해 Application, User, Contents 기반의

세분화된 정책설정이 가능한 차세대 방화벽이다.

팔로알토 방화벽이 도대체 어떤면에서 기존의 보안장비들 보다 뛰어난지 알아보자.

* PaloAlto 장점

팔로알토 방화벽의 장점부터 한번 알아보자.

1. Application Level 방어

SANS Top 20 Threats 항목을 보면 위협의 대부분이 어플리케이션 레벨의 위협이다.

그 만큼 어플리케이션 위협은 날이 갈수록 기술이 고도화되고 다양해지고 있다

이런 위협을 방어하기 위해선 차세대 방화벽의 도입은 필수불가결하다고 볼 수 있다.

그 차세대 방화벽 중에서도 팔로알토가 질풍가도를 달리는 중.

2. SP3 Processing

요것은 이름만 보면 뭔지 잘 모를 것이다.

Single Pass Parallel Processing 의 약자이다. P가 3개 들어가서 3P이다.

Single Pass S/W 와 Parallel Processing H/W의 합성어이다.

싱글 패스 S/W는 패킷 하나당 한번의 연산을 하기때문에 오버헤드를 확 낮출 수 있다.

* 트래픽 분류, User/group 맵핑, 컨텐츠 분석 ==> 하나의 통합된 정책으로 관리

* 어플리케이션, 사용자, 컨텐츠 인지 ==> 단 한번의 구동으로..

거기에 병렬 프로세싱을 하는 H/W가 더해지니 속도가 엄청 빠르다.

기존의 UTM 장비들은 단계별로 분석하는 작업과정 때문에 속도가 느렸다.

아래 왼쪽 그림과 같이 여러가지 과정들이 단계별로 이루어졌다.

하지만 팔로알토는 방금 언급한 SP3 프로세싱으로, 어플리케이션을 구분하여 각각을

통합된 하나의 정책으로 관리하며 병렬처리가 가능하도록 설계가 되었다.

데이터와 관리패널이 분리되어 있기 때문에 병렬적인 처리가 가능한 것이다.

어쨌든 SP3 프로세싱을 하고, 속도가 엄청 빠르다고 인지하면 될 것 같다.

3. 실시간 네트워크 대역폭 모니터링

사용자, 정책 또는 어플리케이션 별로 사용하고 있는 대역폭을

실시간으로 모니터링 가능하다.

4. Trace Session tool

포렌식 및 사고조사의 효율을 증대시킬 수 있도록, 모든 트래픽에 대해

특정 세션에 대한 자세한 정보를 제공한다.

6. Global Protect

일종의 Remote VPN이라고 보면 이해하기 쉽다.

기존의 VPN처럼 원거리에서 안전하게 연결할 수 있도록 해준다.

다만, 기존의 VPN과 차별화 된 점은 좀더 정교한 기능이 가능하다는 것이다.

PC 보안정보, OS버전 등을 체크하여 보안정책 조건에 부합하지 않으면 VPN에 접속할 수 없도록 설정할 수도 있다.

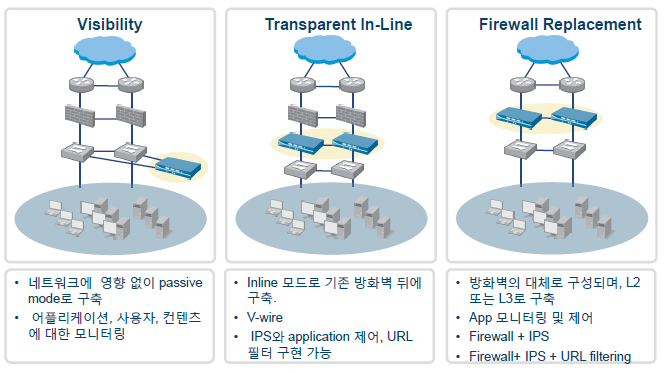

7. 유연한 네트워크 구성

여러가지 방법으로 네트워크를 유연하게 구성할 수 있다,

* PaloAlto App-ID

어플리케이션 방어가 주기능인 차세대 방화벽에서 각 어플리케이션을 식별하는 것은 아주 중요한 일이다.

App ID는 팔로알토가 어플리케이션을 식별할 수 있도록 해주는 식별자다.

950개 이상의 어플리케이션들에 대해서 5개의 대분류, 25개의 소분류로 정책기반의 어플리케이션 제어한다.

매주 3~5개 정도의 신규 어플리케이션이 추가된다.

App ID를 이용하여 정책을 설정할 때 상속의 개념을 사용하게 되는데, 좀 복잡하다 개념이.

App ID의 구조와 예시를 통해 알아보자.

App ID 는 총 4가지로 분류된다.

* Enabler : 초기 어플리케이션, legacy fw에서 식별이 가능한 어플리케이션이다.

* Dependent : In-use 와 Implicit-use 가 있다. 상속의 개념으로 보면 쉽다.

- In-use : App ID 정책 설정하는 항목, 부모 app id가 필요함.

- Implicit-use : 독립적인 App ID, 메타데이터를 업데이트하는 컨텐츠다. 독립적이다.

* Custom : 벤더사에서 제공하는 정책이 아닌 사용자 정의된 App-ID

* Unknown : 식별이 불가능한 APP-ID

* PaloAlto User-ID

팔로알토는 IP address에 종속되지 않고 사용자를 ID로 구분하여 관리한다.

뭐 “1.1.1.0 ~ 1.1.1.10 대역은 차단해라” 이렇게 정책을 두는게 아니라.

“인사팀에 박OO 대리, 김OO 부장만 빼고 모두 차단해라” 같은 정책이 가능하다는 것이다.

이 때 사용되는 식별자가 USER-ID이다.

현존하는 디렉토리 서비스(액티브 디렉토리, LDAP, eDirectory 등)과 연동이 가능하고,

사용자 또는 그룹 기반의 관리 및 정책 설정이 가능하다.

좀더 디테일하게 가시적으로 정책을 설정할 수 있다는 점이 좋다.

관리자가 각 부서의 구성원들 ip주소를 달달 외우고 다니는게 아니므로 훨씬 편하지.

그리고 HTTP/SSL 같이 암호화된 내용의 Application 분석도 가능하다는 것.

그냥 쉽게 ip주소로 구성된 것들을 그룹, 사용자로 정의하여 좀더 직관적인 통제가 가능하도록 하는 식별자. User-ID이다

각 엔드포인트에 User-ID 에이젼트 프로그램을 설치해서 식별한다.

* PaloAlto Content-ID

파일, URL, 정보 등에 대한 식별자를 Content-ID 라고 한다.

위협이 되는 파일, 익스플로잇, 악성코드, URL 등을 식별하기 위해 쓴다.

* 실시간으로 Stream기반 분석 수행 (파일 기반이 아니다)

시그니쳐 엔진은 single pass에서 위협을 광범위하게 스캔한다.

* 기업의 민감한 데이터와 파일 전송에 대한 차단

- 신용카드 번호, 주민번호의 패턴을 찾아냄

- 확장자 기반이 아닌 파일의 바이너리를 분석하여 찾아낸다.

* URL DB와 연동한 Web Filtering Enable 가능

- 약 200만개의 URL DB(78개 카테고리)가 존재한다.

- 최대 성능은 1000 URL/sec

- Dynamic DB와 사용자의 환경에 따라 특정 카테고리에 초점을 맞출 수 있다.

쉽게, content-ID는 실제 위협에 대응하기 위해 카테고리를 분류해 놓은 것이다.

라고 생각하면 이해하기 쉽다.

* PaloAlto WildFire

PaloAlto에서 사용되는 APT 솔루션 기술이다. 쉽게 말해 Anti-Virus.

AhnLab의 MDS, FireEye 등의 솔루션들과 같은 분류이다.

팔로알토는 기존에 존재하는 시그니쳐, exploit, C&C 동작, 악성 URL 등의 정보를 토대로

위협을 차단하는 FW이다.

그런데 기존에 알려지지 않은 위협들이 들어온다면?

그래서 WildFire라는 기술이 필요한 것이다.

기존의 시그니쳐 데이터베이스에 없는 비정상적 행위 파일, 악성코드 등이 들어오더라도

스스로 악성파일을 감별하고 해당 시그니쳐를 생성하여 팔로알토가 알려지지 않은 위협에

선제대응이 가능하도록 해주는 기술이다.

- WildFire의 주요기능

WildFire는 알려지지 않은 위협에 대하여 여러가지 기능을 수행할 수 있는 기술이다.

핵심적인 기능 몇가지를 알아봅시다.

1. Behavior-based cyberthreat discovery (행위 기반 위협관리)

행위기반 탐지를 말한다. WildFire는 130가지 이상의 이상행위를 갖고 있어 이런 행동기반 분석을 통해 제로데이 취약점, 악성 도메인, C&C 동작 등을 신속하게 파악하여 약 30분 만에 WildFire 서비스 고객들에게 배포하여 알려지지 않은 위협들에 대해 발빠르게 대처할 수 있다.

2. Cloud-based detection architection (클라우드 기반 탐지)

WildFire는 네트워크 트래픽을 가로질러 동적인 악성코드 분석을 하기 위해서 클라우드 기반의 탐지구조로 되어있다. 클라우드 서버에 저장하기 때문에 팔로알토에 별도로 하드웨어를 추가할 필요가 없다.

- WildFire의 동작원리

WildFire는 알려지지 않은 위협에 대해 어떻게 대처하는지 순서를 알아보자.

1. 악성코드 확인 및 샌드박스로 전송

팔로알토에서 기존에 제공하는 스트리밍 베이스 파일 스캐닝을 통해 exe, bat 과 같은 실행파일들을 검사한다. 검사 후 해당 실행파일이 기존 시그니쳐에 없는 알려지지 않은 파일이라면 클라우드 서버의 샌드박스 환경에 전송한다.

2. 샌드박스에서 악성코드 여부 판별

샌드박스 가상 환경에서 실행파일을 실행 후 비정상적인 행위를 하거나, 정상파일과 비교하여 이상여부가 있는지 판별한다.

3. 신규 시그니쳐 생성 및 전송

악성코드로 판별이 난 경우, 이것을 인지할 수 있는 시그니쳐를 생성하여 곧바로 팔로알토 장비로 전송하게 된다.

4. 차단 및 모니터링

팔로알토는 전송받은 시그니쳐를 통해 해당 악성코드를 모니터링하거나 제어할 수 있게 된다.

- WildFire의 기타 특징

- 모든 port, Application의 위협 차단, 파일 스캐닝 등의 기능을 포함하여 10Gbps의 성능을 보장한다.

- 하드웨어 기반의 WildFire (WF-500)을 따로 사용할 수 있다.

- Public Cloud, Private Cloud 두가지를 제공한다.

- 악성코드의 행위기반탐지를 위하여 Public cloud상의 샌드박스 사용

- 시그니쳐 생성은 Public cloud에서만 가능

'IT 그리고 정보보안 > 보안관제와 장비운영' 카테고리의 다른 글

| WAF (Web Application Firewall) (0) | 2021.04.19 |

|---|---|

| IPS (Intrusion Prevention System) (0) | 2021.04.19 |

| UTM 개요 (0) | 2021.04.19 |

| ESM과 SIEM 에 대한 이야기 (0) | 2021.04.19 |

| NMS (Network Management System) (0) | 2021.04.19 |